- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:47.

- Zadnja promjena 2025-01-22 17:25.

Kako: Kako onemogućiti agresivni način rada za ulazne veze na Cisco ASA (ASDM)

- Korak 1: Prijavite se ASDM .

- 2. korak: idite na konfiguraciju.

- Korak 3: Pregledajte VPN za daljinski pristup.

- Korak 4: U odjeljku Pristup mreži (klijent) idite na Napredno > IKE parametri.

Nadalje, kako mogu isključiti agresivni način rada na svom Cisco ruteru?

kripto isakmp agresivan - način onemogućiti . Za blokiranje svih Internet Security Association and Key Management Protocol (ISAKMP) agresivni način rada zahtjeva za i od uređaja, koristite kripto isakmp agresivan - način onemogućiti naredba u globalnoj konfiguraciji način rada . Do onemogućiti blokiranja, koristite oblik ne ove naredbe.

Također, što je NAT T Cisco ASA? kripto isakmp nat - prelaskom je naredba. Ako udaljeni klijent dolazi s izravne javne IP adrese.. poput javno hostiranog poslužitelja, tada se povezuje preko tunela kao što obični tunel uspostavlja.. preko UDP porta 500, ali ako klijent dolazi iza NATd IP adrese..

Što se toga tiče, što je glavni i agresivni način rada?

Razlike između Glavni način rada i agresivni način rada je jednostavno to u Glavni način rada sažetak se razmjenjuje šifriran jer je razmjena ključeva sesije već dogovorila ključ za šifriranje sesije kada se sažetak razmjenjuje, dok je u Agresivni način rada razmjenjuje se nešifrirano kao dio ključ razmjena koja će dovesti

Što je Isakmp politika?

ISAKMP Pregled IKE, također tzv ISAKMP , je pregovarački protokol koji omogućuje dvama domaćinima da se dogovore o tome kako izgraditi IPsec sigurnosnu asocijaciju. Faza 1 stvara prvi tunel, koji štiti kasnije ISAKMP pregovaračke poruke. Faza 2 stvara tunel koji štiti podatke.

Preporučeni:

Kako mogu isključiti način rada obrisa u Illustratoru?

Rješenje je držati pritisnutu tipku crtl i kliknuti na oko u izborniku slojeva. možda pokušajte koristiti shapebuildertool. Shift + m koji će mu omogućiti da postane vlastiti oblik i možda onda to možete učiniti

Kako mogu isključiti način rada u zrakoplovu na svom Nokia telefonu?

Nokia 2 V - Uključivanje/isključivanje načina rada u zrakoplovu Na početnom zaslonu prijeđite prstom prema gore za prikaz svih aplikacija. Krećite se: Postavke > Mreža i internet. Dodirnite Napredno. Dodirnite prekidač za način rada u zrakoplovu da biste ga uključili ili isključili

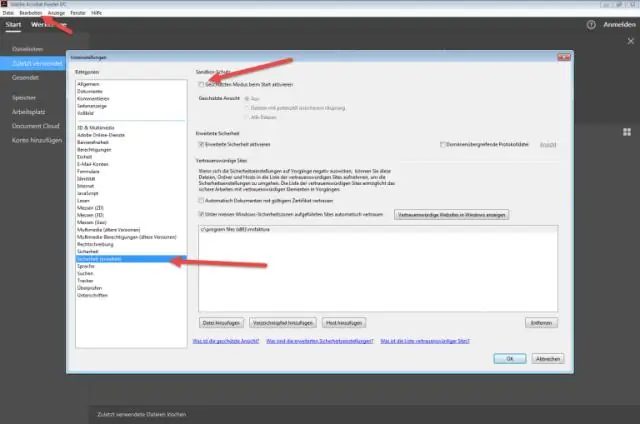

Kako mogu isključiti zaštićeni način rada u Adobe Readeru?

Otvorite Adobe Reader i kliknite Uredi > Postavke. Otvara se dijaloški okvir Preferences. U odjeljku Kategorije odaberite Sigurnost (poboljšana). U odjeljku Zaštite Sandboxa odaberite Zaštićeni prikaz: Isključeno. Kliknite OK

Kako mogu isključiti način rada niske potrošnje?

Znat ćete da je način rada niske baterije omogućen kada je ikona baterije žuta. Otvorite aplikaciju Postavke. Dodirnite ploču baterije. Dodirnite klizač Način rada niske potrošnje tako da bude ISKLJUČENO /BIJELO

Kako mogu isključiti način rada za razvojne programere na Macu?

Otvorite prozor System Preferences klikom na izbornik Apple i odabirom "System Preferences". Kliknite ikonu "Spotlight" u prozoru System Preferences. Također možete koristiti Spotlight za pokretanje ovog raspona postavki - pritisnite Command+Space, upišite Spotlight, odaberite prečac Spotlight i pritisnite Enter