- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:47.

- Zadnja promjena 2025-01-22 17:26.

A dolazi do kršenja sigurnosti kada uljez dobije neovlašteni pristup zaštićenim sustavima organizacije i podaci . Cyber kriminalci ili zlonamjerne aplikacije zaobilaze sigurnost mehanizme za postizanje ograničenih područja. A kršenje sigurnosti je kršenje u ranoj fazi koje može dovesti do stvari poput oštećenja sustava i podaci gubitak.

Ovdje, koja su tri glavna uzroka kršenja sigurnosti?

Tri glavna navedeni su razlozi za podatke kršenja u posljednjem tromjesečju: zlonamjerni ili kriminalni napadi (59%), ljudska pogreška (36%) i greška sustava (5%). Većina obavijesti bila je izravna posljedica cyber incidenata, uključujući krađu identiteta, zlonamjerni softver, ransomware, napade grubom silom, kompromitirane ili ukradene vjerodajnice i hakiranje.

Nakon toga, postavlja se pitanje koliko su česte povrede sigurnosti? Godine 2005. 157 kršenja podataka prijavljeni su u SAD-u, s 66,9 milijuna otkrivenih zapisa. Godine 2014. 783 povrede podataka prijavljeni su, s najmanje 85,61 milijuna izloženih ukupnih zapisa, što predstavlja povećanje od gotovo 500 posto u odnosu na 2005. Taj se broj više nego udvostručio u tri godine na 1,579 prijavljenih kršenja u 2017. godini.

Imajući to u vidu, kako se kršenja događaju?

A podatak dolazi do kršenja kada se cyber kriminalac uspješno infiltrira u izvor podataka i izvuče osjetljive informacije. To se može učiniti fizički pristupom računalu ili mreži radi krađe lokalnih datoteka ili daljinskim zaobilaženjem mrežne sigurnosti.

Što je kršenje sigurnosti?

A kršenje sigurnosti je svaki incident koji rezultira neovlaštenim pristupom podacima, aplikacijama, uslugama, mrežama i/ili uređajima zaobilazeći njihove temeljne sigurnost mehanizama. A kršenje sigurnosti također je poznat kao a sigurnost kršenje.

Preporučeni:

Što je prijava kršenja pod Hipaa?

Pretpostavlja se da je neovlašteno "stjecanje, pristup, korištenje ili otkrivanje" nezaštićenog PHI-a kršenjem pravila o privatnosti HIPAA-e kršenje koje se može prijaviti osim ako obuhvaćeni subjekt ili poslovni suradnik ne utvrdi da postoji mala vjerojatnost da su podaci ugroženi ili radnja se uklapa u izuzetak

Koje su tvrtke imale kršenja sigurnosti?

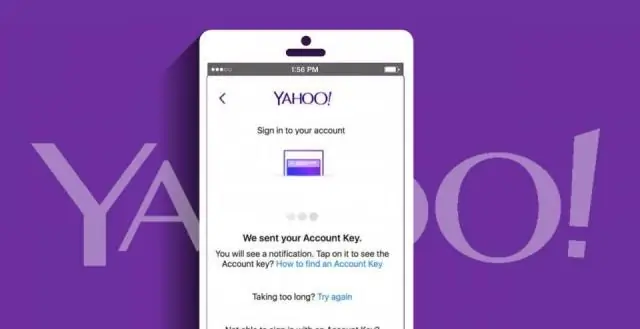

Kršenje podataka Capital One je alarmantno, ali ovo je 5 najgorih korporativnih hakova 1. Yahoo: 3 milijarde računa u 2013. 2. Yahoo: 500 milijuna računa u 2014. Marriott/Starwood: 500 milijuna gostiju u 2018. Mreže za pronalaženje prijatelja: 412 milijuna računa u 2016. Equifax: 146 milijuna računa u 2017

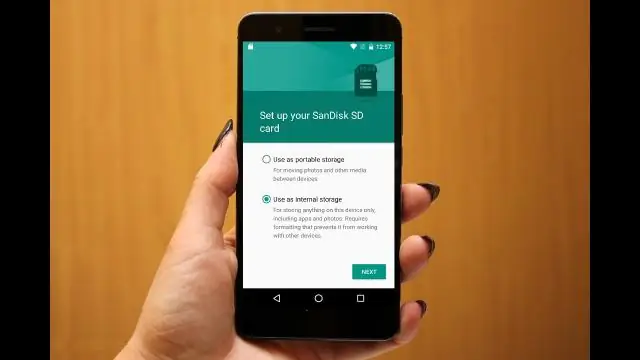

Kako dolazi do curenja memorije u Androidu?

Do curenja memorije dolazi kada vaš kod dodjeljuje memoriju za objekt, ali je nikada ne oslobađa. To se može dogoditi iz mnogo razloga. Te ćete uzroke naučiti kasnije. Bez obzira na uzrok, kada dođe do curenja memorije, sakupljač smeća misli da je objekt još uvijek potreban jer ga drugi objekti još uvijek pozivaju

Kako kabelski internet dolazi do vaše kuće?

Kako funkcionira kabelski internet? Prvo, vaš davatelj internetskih usluga šalje podatkovni signal preko koaksijalnog ili koaksijalnog kabela u vaš dom – točnije, na vaš modem. Modem zatim koristi Ethernet kabel za povezivanje s vašim računalom ili usmjerivačem, što vam daje pristup brzom internetu

Kako je došlo do kršenja Yahooa?

Tvrtka za internetske usluge Yahoo! prijavio je hakerima dvije velike povrede podataka o korisničkom računu tijekom druge polovice 2016. Nadalje, Yahoo! izvijestio je da je kršenje s kraja 2014. vjerojatno koristilo proizvedene web kolačiće za krivotvorenje vjerodajnica za prijavu, omogućujući hakerima pristup bilo kojem računu bez lozinke